翔泳社が発行している、CCNAの対策本のレビューと記載内容をまとめて紹介します。

当書籍に取り組み組む前に以下の1週間でCCNAについて理解できる本を読破しておくことをお勧めします。

本書の目次

今回の記事で紹介する書籍の目次は以下の構成になっています。

第1章 ネットワークの基礎

1.1 ネットワークの基本とTCP/IPの概要

1.2 イーサネットLANの基礎

1.3 IPv4アドレッシングの基礎

1.4 TCPとUDP第2章 Ciscoルータの初期設定

2.1 Ciscoルータへのアクセス方法

2.2 Ciscoルータの操作の基本

2.3 Ciscoルータの基本設定第3章 ルータの機能とルーティング

3.1 ルータの基本設定と確認

3.2 ルーティングの基本

3.3 スタティックルーティング

3.4 ダイナミックルーティング第4章 OSPF

4.1 OSPFの概要

4.2 OSPFの設定と確認

4.3 OSPFのトラブルシューティング第5章 ACL

5.1 IPv4の標準ACL

5.2 IPv4の拡張ACL

5.3 ACLのトラブルシューティング第6章 NAT・DHCP・DNS

6.1 NAT

6.2 DHCP

6.3 DNS第7章 Catalystスイッチの基本設定とVLAN

7.1 Catalystスイッチの構造と基本設定

7.2 VLANの概要

7.3 VLANの設定と確認

7.4 VLAN のトラブルシューティング第8章 STP

8.1 STPの概要

8.2 STPに関連する機能

8.3 STPに関する設定と確認第9章 EtherChannel

9.1 EtherChannelの概要

9.2 EtherChannelの設定第10章 IPv6

10.1 IPv6の概要

10.2 IPv6アドレスの設定と確認第11章 その他のインフラストラクチャサービスと運用

11.1 HSRP

11.2 HSRPの設定

11.3 QoS

11.4 SNMP第12章 デバイスの管理

12.1 システムログの管理

12.2 NTPによる時刻の管理

12.3 CDP・LLDPによる隣接機器の検出

12.4 IOSの管理とその他の管理機能第13章 ネットワークアーキテクチャ

13.1 LANの設計モデル

13.2 WANの基礎

13.3 VPN

13.4 クラウドコンピューティング第14章 セキュリティ機能

14.1 セキュリティの基礎知識

14.2 ネットワークデバイスの保護

14.3 スイッチのセキュリティ機能

14.4 AAA第15章 ワイヤレスLAN

15.1 ワイヤレスLANの基礎

15.2 ワイヤレスLANアーキテクチャ

15.3 ワイヤレスLANのセキュリティ

15.4 ワイヤレスLANの構築第16章 ネットワークの自動化とプログラマビリティ

16.1 SDNの概要と実装

16.2 CiscoのSDNソリューション

16.3 ネットワークの自動化第17章 模擬試験

解答・解説

目次の順に技術の説明を行います。

第1章 ネットワークの基礎

ネットワークとは、パソコンやネットワーク機器がケーブルなどで接続されて相互に通信できる状態になっているものを指します。

1.1 ネットワークの基本とTCP/IPの概要

ネットワークの基礎とTCP/IPの概要をこの章では解説しています。

ネットワークの種類

ネットワークの種類として、LANとWANがあります。

インターネットの概要

インターネットはネットワークの技術を使用して地球規模でつながっているネットワークのことです。インターネットを利用するにはISP(Internet Service Provider)と契約してインターネットを利用します。

ネットワークトポロジ

ネットワークに機器を接続する際に、機器をどのような形態で接続しているのかを決めているのがネットワークトポロジと呼ばれる概念です。

通信の方式

通信を行う際に宛先をどのように指定するかによってユニキャスト、ブロードキャスト、マルチキャストのいずれかの通信方式に呼び方が分かれます。

プロトコルの概要

コンピュータでの通信のやり取りの規定を定めたものが通信プロトコルです。

OSI参照モデルの概要

ISO(国際標準化機構)が定めているOSI参照モデルについて解説されています。

1.2 イーサネットLANの基礎

イーサネットLANの基礎についてこの章では解説されています。

LANケーブルの種類

LANケーブルには以下の表のとおり種類があります。

| ケーブルの種類 | 説明 |

| 同軸ケーブル | テレビのアンテナとの接続にも使用されるケーブル。 |

| ツイストペアケーブル(銅線) | 銅線を2本ずつペアにしたケーブル。2対4線式、4対8線式などがあり、シールド付きのものはSTP、シールドなしのものはUTPと呼ばれる。 |

| 光ファイバケーブル | コアという芯をクラッドが同心円状に覆う構造になっている光通信に使用するケーブル。 |

1.3 IPv4アドレッシングの基礎

機器にIPアドレスを割り当てることをIPアドレッシングといいます。この章ではIPアドレッシングやIPアドレスの詳細について解説しています。

1.4 TCPとUDP

OSI参照モデルの第4層(トランスポート層)ではTCPとUDPを識別しています。

第2章 Ciscoルータの初期設定

Ciscoのルータへのアクセス方法、初期設定についてまとめた章です。

2.1 Ciscoルータへのアクセス方法

Cisco製のルータに初期設定を行うには、まずはCiscoのルータにアクセスする必要があります。

Ciscoのルータには以下のいずれかの方法でアクセスします。

| アクセス方法 | 説明 |

| コンソール接続 | ケーブルで接続してアクセスする方法 |

| VTY接続 | TelnetやSSHなどで遠隔操作する方法 |

| AUX接続 | 電話回線を利用してAUXポートとモデムを使用して接続する方法 |

2.2 Ciscoルータの操作の基本

Ciscoルータの基本操作について解説しています。

Cisco IOSの概要

Ciscoのルータやスイッチには、Cisco IOS(アイオーエス、Internetwork Operation System)がインストールされています。Ciscoのルータの操作を理解するにはCisco IOSの使い方を理解する必要があります。

2.3 Ciscoルータの基本設定

Ciscoルータの基本設定について解説します。

第3章 ルータの機能とルーティング

異なるネットワークを接続するのに使用するのがルータと呼ばれるネットワーク機器です。第3章では、ルータの機能とルーティング技術についての詳細を解説します。

3.1 ルータの基本設定と確認

ルータの基本設定を行います。

IPアドレスの設定

以下の流れでルータにIPアドレスを設定します。

- 設定対象のインターフェイスのインターフェイスコンフィギュレーションモードにルータを移行する

- IPアドレスを設定する

- インターフェイスを有効化する

シリアルインターフェイスの設定

CiscoのルータにはEthernet以外にSerialと呼ばれるインターフェイスが存在します。シリアルインターフェイスは主にWAN接続で使用します。

インターフェイスの通信モードと通信速度の設定

duplexコマンドを使用して通信モードのオートネゴシエーション機能の有効化と無効化を行います。

speedコマンドを使用して通信速度のオートネゴシエーション機能の有効化と無効化を設定します。

接続性の確認

pingコマンド・tracerouteコマンドを実行して、対象の機器との通信状況を確認します。

3.2 ルーティングの基本

ルーティングの動作、ルーティング設定の状態等についての解説を行っています。

ルーティングテーブルの確認

ルーティングテーブルは、ルータがルーティングの際に参照する、パケットの転送先に関する情報です。

ルーティングテーブルを確認するには特権EXECモードでshow ip routeコマンドを実行します。

# show ip route3.3 スタティックルーティング

スタティックルーティングは、Ciscoの機器の管理者がルート情報を手動で設定する方法のことです。

3.4 ダイナミックルーティング

ダイナミックルーティングは、「ルータ同士がルーティングテーブルの作成に必要なやり取りを自動で行う」ルーティングのことです。スタティックルーティングと異なり、管理者がルーティングを設定するわけではありません。

第4章 OSPF

ルーティングプロトコル、「OSPF」についての詳細を解説します。

4.1 OSPFの概要

OSPFはOpen Shortest Path Fast の頭文字で、日本語で「最も短い経路を最初に開く」といった意味になります。

主に大規模ネットワークで使用されるプロトコルです。

4.2 OSPFの設定と確認

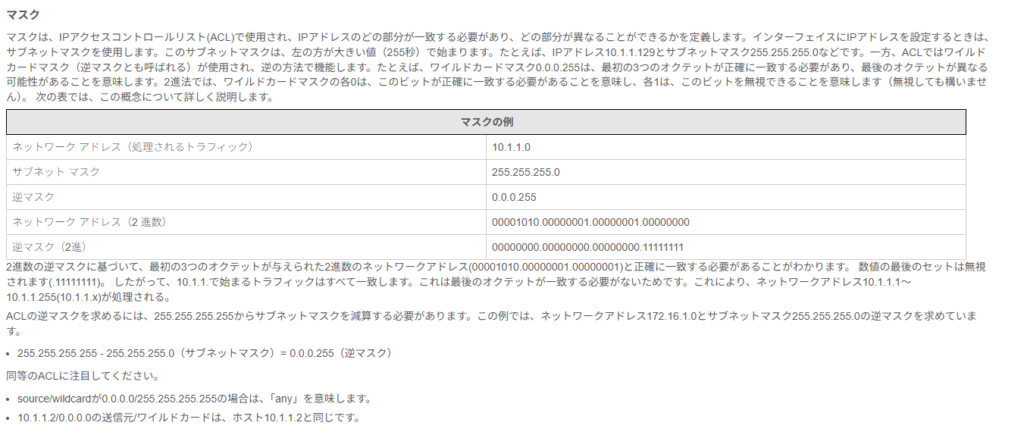

OSPFを有効にするインターフェイスを指定する際に、ワイルドカードマスクを使用します。

ワイルドカードマスクの詳細は以下Cisco公式サイトが参考になります。

OSPFの有効化

OSPFを有効化するには、router ospfコマンドを実行します。

(config)# router ospf <プロセスID>4.3 OSPFのトラブルシューティング

OSPFに関するトラブルの解決方法をまとめています。

ルーティングテーブルを確認したり、隣接関係の確認をしたり、OSPFの動作状況の確認をします。

第5章 ACL

ACLはAccess Control Listの頭文字で、ルータに対して通信を許可している通信だけ転送を許可するといった通信の制御ができる概念のことです。

ルータはACLの内容に基づいてパケットフィルタリングを行います。パケットフィルタリングはACLに設定されたルール(送信元/宛先IPアドレス、ポート番号など)と通過するパケットを照合し、許可(permit)または拒否(deny)を決定して、ネットワークのセキュリティやアクセス制御を実現する基本的な機能です。

5.1 標準ACL

標準ACLはパケットの送信元IPアドレスをチェックします。標準ACLには、番号付き標準ACLと名前付き標準ACLがあります。

番号付き標準ACLは番号で識別され、作成時に1から99(Cisco ISO 12.0以降では1,300から1,999も可)の値を指定します。

5.2 拡張ACL

拡張ACLはパケットの送信元IPアドレス、宛先IPアドレス、プロトコル番号、送信元ポート番号、宛先ポート番号をチェックします。拡張ACLには、番号付き拡張ACLと名前付き拡張ACLがあります。

番号付き拡張ACLは番号で識別され、作成時に100から199(Cisco ISO 12.0以降では2,000から2,699も可)の値を指定します。

5.3 ACLのトラブルシューティング

ACLのトラブルシューティングについてまとめています。

以下などのトラブルシューティングを紹介しています。

- ACLの作成順序誤り

- ACLの内容に誤りがある

- ACLを適用するインターフェイスの不適

- ACLを適用する方向の不適

- 暗黙のdenyの存在を失念している

第6章 NAT・DHCP・DNS

この章では、以下の技術に関する解説を行っています。

- NAT

- DHCP

- DNS

6.1 NAT

NATはNetwork Address Translationの頭文字で、プライベートIPアドレスをグローバルIPアドレスに変換してインターネット側に転送する技術のことです。

6.2 DHCP

DHCPは、ネットワークへの接続で必要になるIPアドレスやサブネットマスクなどの情報を自動で割り当てるためのプロトコルです。

6.3 DNS

DNSはDomain Name Systemの頭文字で、ドメイン名とIPアドレスの対応情報を管理するシステムのことです。

第7章 Catalystスイッチの基本設定とVLAN

Catalystスイッチは、Cisco社が提供しているイーサネットスイッチ製品群のシリーズ名のことです。

7.1 Catalystスイッチの構造と基本設定

CatalystスイッチのLEDの役割について紹介されています。RPS、SPEED、STAT、MODE、PoEなど、各役割ごとのLEDの点灯について詳細がまとめられています。

7.2 VLANの概要

VLANはVirtual LANのことです。VLANを使用することで、1台の物理的なスイッチで仮想的に複数のネットワークを作成することができます。

VLANのメリット

VLANを利用することで以下のメリットを得られます。

- 端末の物理的な配置に依存しないネットワークを構成できる

- ブロードキャストドメインを分割できる

- セキュリティを強化できる

VLANのポート

VLANのポートには、アクセスポートとトランクポートを設定できます。

アクセスポート

アクセスポートは、1つのVLANに属しているポートのことです。アクセスポートは通常、パソコンやサーバーなどの機器が接続されるポートです。

トランクポート

トランクポートは複数のVLANに属しているポートのことです。トランクポートは通常、スイッチ間のポートやルータとの接続に使用します。

トラッキングプロトコル

ISLや、IEEE802.1Qなどのプロトコルについて紹介されています。

VTP(VLAN Trunking Protocol)

VTPはCisco独自のプロトコルで、スイッチ間でVLANの情報を同期させるのに使用するプロトコルです。

7.3 VLANの設定と確認

管理インターフェイスにIPアドレスを設定し、管理用VLANを使用します。

また、デフォルトゲートウェイの設定についても解説されています。

VLANの作成

スイッチにデフォルトで作成されているVLANは、1、1002から1005だけとなっており、すべてのポートは初期状態でVLAN1に所属しています。この状態は、PCをどのポートに接続してもPC同士の通信ができる状態です。

VLANデータベースコンフィギュレーションモードでVLANを作成するには以下のようにコマンドを実行します。

#vlan database

(vlan)#vlan <VLAN番号> [name<VLAN名>]

(vlan)#applyグローバルコンフィギュレーションモードでVLANを作成するには以下のようにコマンドを実行します。

(config)#vlan <VLAN番号>

(config-vlan)#name <VLAN名>

(config-vlan)#exitVLANの削除

VLANを削除する方法が掲載されています。

VLANデータベースコンフィギュレーションモードでVLANを削除するには以下のようにコマンドを実行します。

#vlan database

(vlan)#no vlan <vlan番号>グローバルコンフィギュレーションモードでVLANを削除するには以下のようにコマンドを実行します。

(config)#no vlan <vlan番号>7.4 VLAN のトラブルシューティング

VLANのトラブル例とその解決方法が紹介されています。

例えば同一VLAN間の通信ができない場合では次の確認項目が紹介されています。

- VLANが作成されているかどうか

- トランクポートの設定が正しいかどうか

- アクセスポートの設定が正しいかどうか

同一VLAN間での通信はできるが、異なるVLAN間での通信ができない場合では次の確認項目が紹介されています。

- スイッチ側がトランクポートとなっているか

- ルータ側はサブインターフェイスが作成されているか

- ルータ側のサブインターフェイスのIPアドレスやVLANの割り当ては正しいか

- ルータとスイッチ間のカプセル化があっているか

VLANでの速度低下に関する問題

以下のVLANでの速度低下に関する問題について掲載されています。

- 低速なコリジョンドメイン

- 低速なブロードキャストドメイン

- 低速なVLAN間転送

第8章 STP

STPに関する章です。

STPはSpanning Tree Protocolの頭文字です。

8.1 STPの概要

STPの概要についてまとめています。

STPの必要性

STPは複数のネットワーク機器を使用して冗長化した際にブロードキャストストーム(レイヤー2のルーム)を防ぐのに使用するプロトコルです。

8.2 STPに関連する機能

以下の機能と方式について解説します。

- PortFast

- BPDUガード

- ルートガード

- RSTP

- VLANとSTPの組み合わせ

8.3 STPに関する設定と確認

STPの状態を確認するには、特権EXECモードで以下のコマンドを実行します。

#show spanning-tree [vlan <VLAN番号>]第9章 EtherChannel

EtherChannelについて解説している章です。EtherChannelは「リンクアグリゲーション」とも呼ばれる技術です。

9.1 EtherChannelの概要

EtherChannelは、複数の物理リンクを1本の論理リンクとみなすことで帯域幅を増やせる技術です。

9.2 EtherChannelの設定

実際にスイッチに対してEtherChannelの設定をする際のコマンドが掲載されています。

EtherChannelを形成するにはインターフェイスコンフィギュレーションモードで以下のコマンドを実行します。

(config-if)#channel-group <グループ番号> mode <on | auto | desirable | active | passive> [non-silent]<グループ番号>にはチャネルグループの番号を指定します。バンドルさせたいポートは同じ番号にします。なお、対向のスイッチと合わせる必要はありません。

PAgPを使用する場合はautoかdesirableを指定します。autoとautoになっている場合はEtherChannelが形成されません。

LACPを使用する場合はactiveとpassiveのどちらかを指定します。passiveとpassiveではEtherChannelが形成されません。

手動で形成する場合はonを指定します。onを指定する場合は対向の機器もonになっている必要があります。

non-silentは、modeにautoかdesirableを指定した場合に指定可能です。対向の機器がPAgPフレームを送ってくると想定される場合に指定することで、受信はできないが送信はできるといった単方向リンクを検出できます。

第10章 IPv6

IPv6はIPv4を改良したIPアドレスです。

10.1 IPv6の概要

IPv4アドレスは、2の32乗の43億個しか使用できないため、使用できるIPv4アドレスは枯渇してしまうことが懸念されました。その懸念を解消するために開発されたのがIPv6という概念です。

IPv6アドレスは設定できる数がIPv4より多い

IPv6アドレスは2の128個、約340カン個設定することができます。

10.2 IPv6アドレスの設定と確認

Ciscoのルータでは、IPv4アドレスでのルーティングはデフォルトで有効になっていますが、IPv6でのルーティングはデフォルトで有効になっていません。IPv6でのルーティングを有効化するにはグローバルコンフィギュレーションモードで以下のコマンドを実行します。

(config)#ipv6 unicast-routing第11章 その他のインフラストラクチャサービスと運用

第11章では以下の概念について解説されています。

- HSRP

- QoS

- SNMP

11.1 HSRP

HSRPはHot Standby Router Protocolの頭文字です。

HSRPはルータの冗長化を行うためのプロトコルです。

11.2 HSRPの設定

HSRPの設定について解説されています。

まず、HSRPを有効化するには、インターフェイスコンフィギュレーションモードで以下のコマンドを実行します。

(config-if)#stanby [<スタンバイグループ番>] ip [<仮想IPアドレス>]11.3 QoS

QoSはQuality of Serviceのことで、ネットワークを介して提供しているサービスの品質を保つための技術です。

11.4 SNMP

SNMPはSimple Network Management Protocolの頭文字で、ネットワーク上の機器の状態を監視するために使用するプロトコルです。

第12章 デバイスの管理

第12章では、以下の技術について取り扱います。

- システムログの管理

- NTPによる時刻同期

- CDP、LLDP

- IOSの管理

12.1 システムログの管理

Ciscoの機器のログの管理について解説されています。

12.2 NTPによる時刻の管理

Ciscoの機器の時刻同期に関する技術について解説しています。

12.3 CDP・LLDPによる隣接機器の検出

隣接している機器の情報を取得するためにCDP、LLDPといった技術を使用します。

12.4 IOSの管理とその他の管理機能

Ciscoの機器にインストールされているIOSの管理について解説されています。

第13章 ネットワークアーキテクチャ

第13章ではネットワークのアーキテクチャ(構造)について解説しています。

13.1 LANの設計モデル

以下のネットワークの設計モデルについて解説されています。

- キャンパスネットワーク

- 構内ネットワーク

- エンタープライズネットワーク

- 2階層ネットワーク設計モデル

- 3階層ネットワーク設計モデル

キャンパスネットワーク

キャンパスネットワークは、一つの建物内、もしくは致死的に一つの範囲内にある複数の建物で構成された企業や組織等のLANのことを指します。

2階層ネットワーク設計モデル

2階層ネットワーク設計モデルは、ディストリビューション層(コラプストコア)とアクセス層の2階層のネットワーク設計モデルのことです。

3階層ネットワーク設計モデル

3階層ネットワーク設計モデルは、2階層ネットワーク設計モデルのディストリビューション層とアクセス層に加えて、ディストリビューション層の機器を集約したコア層についても設計するネットワーク設計モデルです。3階層ネットワーク設計モデルでは、コア層、ディストリビューション層、アクセス層の3階層のネットワーク設計になります。

SOHO

SOHOはSmall Office / Home Officeの頭文字で、マンションの一室や小さな敷地内、自宅等を職場として働く事業形態のことを指します。SOHOではCisco ISR(サービス統合型ルータ)が使用されることがあります。

PoE

PoEはPower of Ethernetのことで、イーサネットケーブル上で電力を供給する技術です。主にコンセントがない場所でのアクセスポイントや、IP電話などへの電源供給に用いられます。

13.2 WANの基礎

WANはWide Area Networkの頭文字で、広い範囲にわたるネットワークです。

13.3 VPN

VPNはVirtual Private Networkの頭文字で、仮想的なプライベートネットワーク通信を可能にする技術のことを指します。

13.4 クラウドコンピューティング

クラウドコンピューティングは、コンピュータ資源の利用形態の一つで、コンピュータのリソースをインターネットなどのパブリックなネットワークを介してサービスの形で必要に応じて利用する形態のことです。

第14章 セキュリティ機能

ネットワーク分野における基本的なセキュリティ用語や企業ネットワークが直面する脅威とその対策についてこの章で取り上げています。

14.1 セキュリティの基礎知識

ネットワーク分野での基本的なセキュリティ用語やネットワークが直面する様々な脅威とその対策について説明しています。

基本的なセキュリティ用語

以下の用語について解説されています。

- インシデント

- 脆弱性

- エクスプロイト

- 脅威

- 技術的脅威

- 人的脅威

- 物理的脅威

一般的なセキュリティ脅威と攻撃手法

以下について解説されています。

- なりすまし攻撃

- DoS攻撃

- DDoS攻撃

- 中間者攻撃

- マルウェア

- トロイの木馬

- ウイルス

- ワーム

- バッファオーバーフロー攻撃

- ソーシャルエンジニアリング攻撃

- フィッシング

- ブルートフォースアタック(総当たり攻撃)

14.2 ネットワークデバイスの保護

パスワードの暗号化方法やファイヤウォールについて解説しています。

14.3 スイッチのセキュリティ機能

14.4 AAA

AAAの概要と、RADIUS・TACACS+について解説しています。

AAAの概要

AAAはAuthentication(認証)、Authorization(認可)、Accounting(アカウンティング)の3つの機能の頭文字です。

第15章 ワイヤレスLAN

ワイヤレスLAN(無線LAN、WLAN)は、LANケーブルや光ファイバケーブルなどの有線ケーブルを使用せず、電波を使用した通信技術のことです。

15.1 ワイヤレスLANの基礎

2.4GHz帯、5GHz帯についての詳細が解説されています。また、IEEE802.11の規格についても解説されています。

15.2 ワイヤレスLANアーキテクチャ

自律型アクセスポイントと集中管理型アクセスポイントについて解説されています。

15.3 ワイヤレスLANのセキュリティ

ワイヤレスデータの暗号化、クライアント端末の認証について解説されています。

15.4 ワイヤレスLANの構築

ワイヤレスネットワークの構築方法についてまとめられています。

第16章 ネットワークの自動化とプログラマビリティ

この章ではSDNについて解説されています。

16.1 SDNの概要と実装

SDNはSoftware-Defined Networkingのことで、ソフトウェアによってネットワークを管理・制御する考え方・技術のことです。

SDNのアーキテクチャ

SDNでは、以下の3つのレイヤに分かれています。

- インフラストラクチャレイヤ

- コントロールレイヤ

- アプリケーションレイヤ

16.2 CiscoのSDNソリューション

本節では、SDNが提供している様々なソリューションについて解説されています。

- スパイン/リーフ型の物理トポロジ

- インテントベースネットワーク

Cisco SD-Access

Cisco SD-Accessは、Ciscoが提供する企業向けの新しいSDNソリューションです。SDNコントローラにはCisco DNA Centerを使用します。

アンダーレイとオーバーレイについても解説されています。

Cisco DNA Center

Cisco DNA Centerは、Cisco SD-Accessで使用されるSDNコントローラです。ノースバウンドAPIはREST APIを、サウスバウンドAPIはTELNET、SSH、SNMP、NETCONF、RESTCONFといった複数のプロトコルをサポートしています。

16.3 ネットワークの自動化

以下の技術について説明されています。

- REST API

- JSON

- Ansible、Puppet、Chef